一、概述

网络攻防真人秀(H/W)已过去一周,奇安信技术研究院秉承“安全能力输出,实际行动支前”的理念,基于硬件虚拟化、软件动态分析、控制流完整性分析等技术方法研制的“上帝视角”高对抗天穹沙箱,持续狩猎高价值样本并自动化分析和研判,为各位师傅们输出高水平分析报告。

本文总结近一周天穹沙箱所收集恶意样本的攻击手法信息,并列出部分典型的样本情报信息。

1、从文件类型看,护网样本以钓鱼邮件为主,并通过在附件中使用官方通知、常见软件、八卦新闻、简历等文件名来吸引受害者点击,以实现样本的上线;

2、就恶意家族而言,护网样本中以”CobaltStrike”为主要类型,并且相较于往年,今年的CobaltStrike样本中大量采用了Beacon的变种。这些变种主要通过替换Beacon配置和解密密钥的方式进行传播。可见,CS依然是每年演练的当红炸子鸡;

3、在网络通信方面,护网样本广泛采用了”云服务”、”域名欺骗”、“ICMP隧道”、“CDN”等隐蔽的手法作为C2(命令与控制)通信方式,其中,”云服务“大部分使用Https协议进行通信内容的加密。

二、典型样本

在网络安全领域,隐蔽隧道是一种重要的技术,它能够使通信活动大隐隐于市。通过使用加密、隐写术和匿名网络等手段,隐蔽隧道能够隐藏通信内容和身份,增加攻击者追踪和侦察的难度,从而提高网络安全的级别。接下来我们从网络通信方式分析部分典型样本。

1、利用腾讯云的样本

1.1、样本一

- MD5:00ED693EE39421103AC4A3AABE39B92B

- 原始文件名:未知

- 样本家族:CobaltStrike

- 变种情况:修改CobaltStrike Beacon配置解密秘钥

- C2:service-q07ntsqs-1301775575[.]gz[.]apigw[.]tencentcs[.]com:443/api/usersInfo

- C2类型:腾讯云函数

- 样本报告:天穹动态分析沙箱 | 分析报告 (qianxin-inc.cn)

- 描述:该样本大量异常执行67 号(ZwContinue)系统调用,使用APIHammering技术以规避沙箱检测。同时,样本修改了Beacon配置解密秘钥以规避特征检测。

- 综合评价:样本使用了Windows 11 64位 分析环境,经过多维度检测引擎鉴定,样本被判定为恶意;通过查看标签信息,静态引擎识别到样本签名证书校验异常且为CobaltStrike木马,网络行为识别到样本通过腾讯云函数通信。

- 威胁配置:通过威胁配置信息,我们可获取样本完整的腾讯云函数C2地址、443端口、HTTPS通信协议、通信秘钥等信息。秘钥以规避特征检测。

1.2、样本二

- MD5:5077d201eb15562a0199df053cb4168b

- 原始文件名:1.rar

- 样本家族:CobaltStrike

- 变种情况:是,修改Beacon配置解密秘钥

- C2:service-2fhc3nsz-1319935181[.]bj[.]apigw[.]tencentcs[.]com

- C2类型:腾讯云函数

- 样本报告:天穹动态分析沙箱 | 分析报告 (qianxin-inc.cn)

- 描述:该压缩包包含两个可执行文件,分别名为

1.bin和fileBinLoader_analyse.exe,其中1.bin为DLL文件,fileBinLoader_analyse.exe为EXE文件。两个样本均为CobaltStrike木马,C2相同,且均修改了Beacon配置解密秘钥以规避特征检测。 - 综合评价:压缩包解压后两个均被判定为恶意样本,样本主程序使用了Windows 7 64位 分析环境,经过多维度检测引擎鉴定,样本被判定为恶意;通过查看标签信息,静态引擎识别到样本为CobaltStrike木马,网络行为识别到样本通过腾讯云函数通信。

- 威胁配置:通过威胁配置信息,我们可获取样本完整的腾讯云函数C2地址、443端口、HTTPS通信协议、通信秘钥等信息。

1.3、样本三

- MD5: 94d28626fd01e8163323931e1e0f2771

- 原始文件名:xGa_se.exe

- 样本家族:CobaltStrike

- 变种情况:否

- C2:service-lyemd3y8-1302461797[.]gz[.]apigw[.]tencentcs[.]com

- C2类型:腾讯云函数

- 样本报告:天穹动态分析沙箱 | 分析报告 (qianxin-inc.cn)

- 描述:典型的CobaltStrike木马。

- 综合评价:样本使用了Windows 7 64位 分析环境,经过多维度检测引擎鉴定,样本被判定为恶意;通过查看标签信息,静态引擎识别样本为CobaltStrike木马,网络行为识别到样本通过腾讯云函数通信,同时通过IDS规则亦捕获到了CobaltStrike的HTTP通信流量。

- 威胁配置:通过威胁配置信息,我们可获取样本完整的腾讯云函数C2地址、80端口、*HTTP通信协议、通信秘钥等信息。

2、利用阿里云的样本

2.1、样本一

- MD5 :3ec622303660efd86d2c4f13eea94dc7

- 原始文件名:税–务–局八月八-告-示.exe

- C2:comshndhaoya[.]oss-cn-hongkong[.]aliyuncs[.]com

- C2类型:阿里云存储

- 样本报告:天穹动态分析沙箱 | 分析报告 (qianxin-inc.cn)

- 描述:该样本使用HTTPS协议访问阿里香港云存储下载恶意样本(

GET /libcef.exe)并执行,从流量包中可以清晰看到此过程。 - 综合评价:样本使用了Windows 7 32位 分析环境,经过多维度检测引擎鉴定,样本被判定为恶意;通过查看标签信息,静态引擎识别样本为木马,网络行为识别到样本通过阿里云存储获取载荷,同时存在HTTPS解密流量信息。

- 流量解密:天穹沙箱基于自身独有的out-of-the-box分析技术优势,通过还原加密流量的解密密钥,从而支持解密加密流量的HTTPS请求、报文等信息。如下图,样本运行过程从阿里云存储下载libcef.exe和libcef.dll载荷。

2.2、样本二

- MD5:832b856d541d42074e13c6374939f250

- 原始文件名:数电发票违规@K.exe

- C2:aliccp[.]oss-cn-hongkong[.]aliyuncs[.]com

- C2类型:阿里云存储

- 样本报告:天穹动态分析沙箱 | 分析报告 (qianxin-inc.cn)

- 描述:该样本使用HTTPS协议访问阿里香港云函数下载恶意样本(

GET /libcef.exe)并执行,从流量包中可以清晰看到此过程,可确定与3ec622303660efd86d2c4f13eea94dc7是同一作者。 - 综合评价:样本使用了Windows 7 32位 分析环境,经过多维度检测引擎鉴定,样本被判定为恶意;通过查看标签信息,静态引擎识别样本为木马,网络行为识别到样本通过阿里云存储获取载荷,同时存在HTTPS解密流量信息。

- 流量解密:通过流量解密的URL信息,我们可以快速判定当前样本和上一个样本同源。

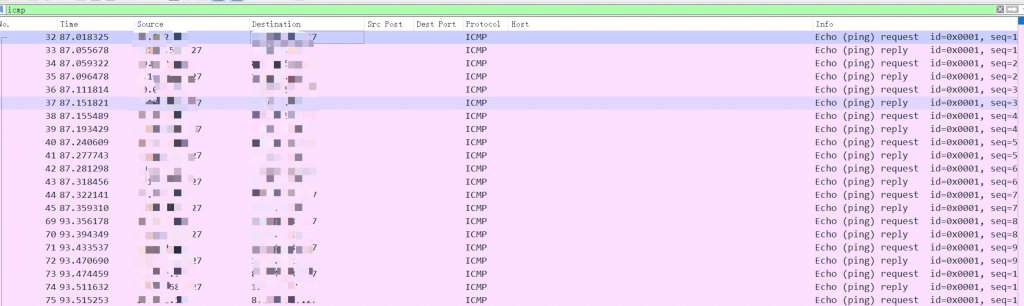

3、利用ICMP隧道的样本

3.1、样本一

- MD5: 5d9ed425ef124c16d5e5fd62ea1884d3

- 原始文件名:****紧急修复工具和相关问题方案上报详情-20230807.exe

- 样本家族:未知

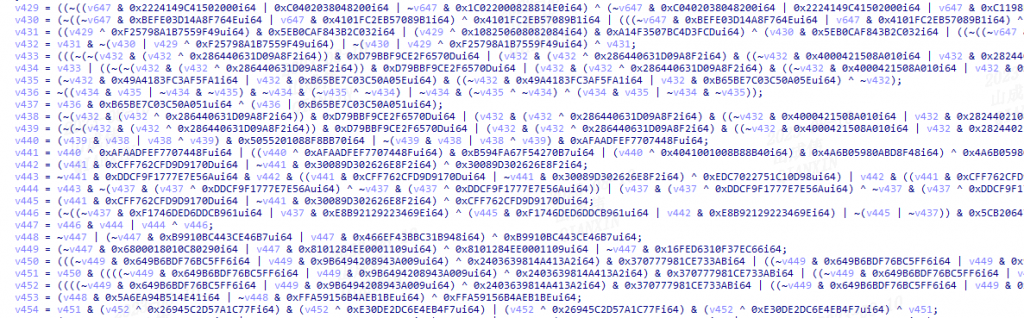

- 描述:该样本插入了大量无用指令干扰沙箱分析,并在检测完毕后向用户Documents目录释放

**Tool.exe和名称格式为%Y-%m-%d.log的两个文件,最后调用CreateProcessA启动进程**Tool.exe。**Tool.exe采用和原样本相同的混淆方式,并将.log文件作为shellcode加载执行,shellcode加载后采用ICMP隧道与C2建立通信。 - 综合评价:样本使用了Windows 7 64位 分析环境,经过多维度检测引擎鉴定,样本被判定为恶意;通过查看标签信息,静态引擎识别样本为木马且存在疑似图标欺骗和签名证书校验异常。

- 人工分析:通过人工进一步分析,样本存在大量无用指令,且通过ICMP隧道传输数据。

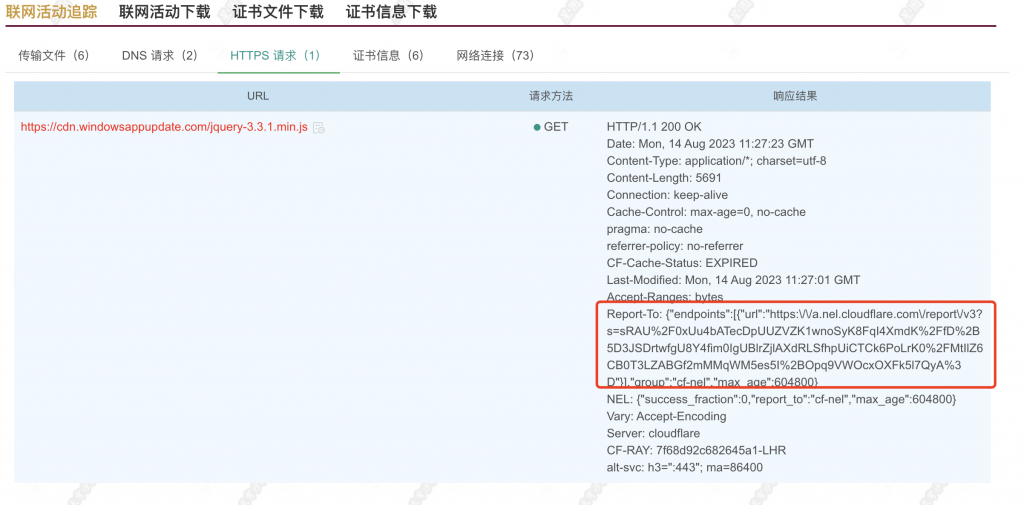

4、利用CDN的样本

4.1、样本一

- MD5: 63310289e51becf9559a422830fc89ad

- 原始文件名:Huorong.exe

- 样本家族:CobaltStrike

- 变种情况:是,修改Beacon配置解密秘钥

- C2:cdn[.]windowsappupdate[.]com

- C2类型:CDN隐藏真实C2

- 样本报告:天穹动态分析沙箱 | 分析报告 (qianxin-inc.cn)

- 描述:该样本使用Golang加载shellcode,其请求域名伪装为微软域名资产,但实际为Cloudflare云服务商CDN域名,通过CDN服务,以达到隐藏真实C2地址的目的。

- 综合评价:样本使用了Windows 7 64位 分析环境,经过多维度检测引擎鉴定,样本被判定为恶意;通过查看标签信息,静态引擎识别到样本签名证书校验异常且为CobaltStrike木马,网络行为识别到存在HTTPS解密流量信息。

- 威胁配置:通过威胁配置信息,我们可获取样本完整的微软CDN外联C2地址、443端口、HTTPS通信协议、通信秘钥等信息。

- 流量解密:通过沙箱的流量解密能力,在CDN请求的响应报文中,可获取CDN指向的真实C2地址。

4.2、样本二

- MD5 : 404357e3f4b8f6edb0cf09e45b1196cd

- 原始文件名:关于调整*****基层干部员工2023年7月份绩效考核结果的通知

- 样本家族:CobaltStrike

- 变种情况:是,修改Beacon配置解密秘钥

- C2:49[.]7[.]69[.]148

- C2类型:HOST伪装

- 样本报告:天穹动态分析沙箱 | 分析报告 (qianxin-inc.cn)

- 描述:该样本将C2伪装为某知名公司域名资产,但实际访问地址为49[.]7[.]69[.]148,以达到隐藏真实C2地址的目的。样本运行后会释放同名doc文件并自动调用word打开,以此达到隐藏目的。

- 综合评价:样本使用了Windows 7 64位 分析环境,经过多维度检测引擎鉴定,样本被判定为恶意;通过查看标签信息,静态引擎识别到样本签名证书校验异常、疑似图标欺骗、CobaltStrike木马信息,网络行为识别到存在HTTPS解密流量信息,同时通过域名前置实现HOST伪装。

- 威胁配置:通过威胁配置信息,我们可获取样本完整的某公司CDN外联C2地址、443端口、HTTPS通信协议、通信秘钥等信息。

- HOST伪装:通过HOST伪装检测,我们可以看到 https[:]//static.cgbchina.com.cn.cloud.360.net/Display/chan/IB61I7MYA对应的URL实际为https[:]//49.7.69.148/Display/chan/IB61I7MYA,这种HOST伪装技巧可以导致wireshark等流量还原工具显示的访问地址并非样本真实访问的地址。

三、IOC

00ED693EE39421103AC4A3AABE39B92B

3ec622303660efd86d2c4f13eea94dc7

832b856d541d42074e13c6374939f250

5077d201eb15562a0199df053cb4168b

94d28626fd01e8163323931e1e0f2771

63310289e51becf9559a422830fc89ad

404357e3f4b8f6edb0cf09e45b1196cd

service-q07ntsqs-1301775575[.]gz[.]apigw[.]tencentcs[.]com:443/api/usersInfo

comshndhaoya[.]oss-cn-hongkong[.]aliyuncs[.]com

aliccp[.]oss-cn-hongkong[.]aliyuncs[.]com

service-2fhc3nsz-1319935181[.]bj[.]apigw[.]tencentcs[.]com

service-lyemd3y8-1302461797[.]gz[.]apigw[.]tencentcs[.]com

cdn[.]windowsappupdate[.]com

static[.]cgbchina[.]com[.]cn[.]cloud[.]360[.]net[.]cdn[.]dnsv1[.]com

49[.]7[.]69[.]148四、 技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们最求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、AQ事业部、态势感知、ICG、锡安平台、安服等。

天穹内网地址(使用域账号登录):https://sandbox.qianxin-inc.cn

天穹公网地址(联系我们申请账号):https://sandbox.qianxin.com