一、概述

近日,天穹沙箱团队捕获了一个名为“查找.exe”的样本,经过初步分析,因其采用了阿里云CDN分发流量,恰逢国内HVV行动期间,很容易被误判为典型的HVV攻击样本。然而,经过深度剖析,我们揭露了其真实面目——这是由狡猾的“银狐”组织特制的恶意木马,专门设计用于在HVV行动中隐匿传播。本次我们以该样本为案例,向大家展示如何利用天穹沙箱开展自动化样本分析,如何理解天穹沙箱的分析结果报告。

二、样本基本信息

该样本的基本信息如下:

- SHA1:1975b7ada9cd3d7b3bc2a7e19caa3e5c0d878216

- 文件名:查找.exe

- 文件类型:EXE

- 投递组织:银狐

- 文件大小:13.24 MB

三、样本分析

样本展现了一套复杂且高度协同的攻击策略,从最初的检测规避到最终的目标渗透,每个环节都体现了攻击者精心布局的企图。其攻击流程覆盖了规避检测、权限提升、网络通信、释放PE文件、侧加载、持久化等多个方面,从而形成了一套全面的攻击体系。接下来,我将从不同的技术视角来阐述沙箱对该样本分析后的检测结果。

1、规避检测

1.1、代码覆写

样本为了能够隐蔽地执行恶意行为,对以下模块进行了覆写,其目的是阻止应用层的Hook检测:

- NtTraceEvent模块代码块: NtTraceEvent是Windows内核中的一个函数,用于记录事件跟踪信息。覆写此模块意在阻止对其行为的跟踪,以逃避检测。

- AmsiScanBuffer模块代码块: AmsiScanBuffer是Windows Defender的一个接口,用于扫描内存中的数据以检测潜在的恶意软件。覆写此接口意在绕过Windows Defender的检测,使样本在系统中运行而不被发现。

- C:\Windows\SYSTEM32\amsi.dll模块代码块: amsi.dll是Windows Defender的一个组件,覆写此模块代码意在阻止Windows Defender对其行为的检测和分析。

- NtProtectVirtualMemory模块代码块: NtProtectVirtualMemory是Windows内核中的一个函数,用于改变内存区域的保护属性。覆写此模块可能意在改变内存保护属性,以执行一些通常被阻止的操作,如在只读或执行保护的内存区域中写入代码。

这些行为在报告中有具体的体现:

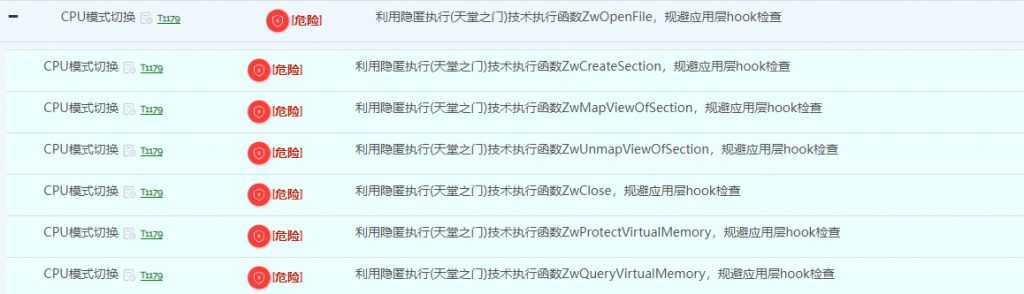

1.2、天堂之门

样本使用了天堂之门技术,该技术是一种在32位WoW64进程中执行64位代码,以及直接调用64位WIN32 API函数的技术,主要用于绕过沙箱对WIN32 API的调用检测,不过此技术早已能被天穹沙箱准确检测:

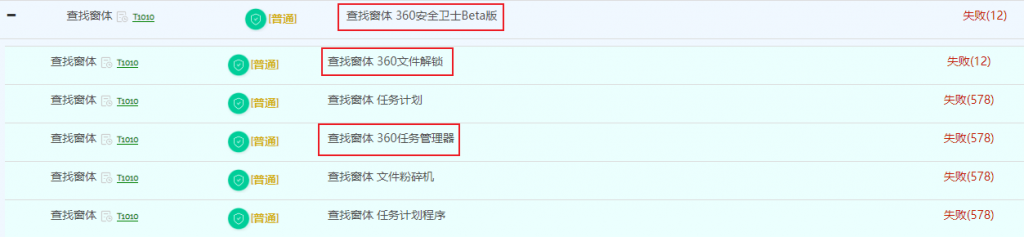

1.3、窗体检测

样本在运行过程中会检测360系列安全软件的窗口,这是银狐样本的典型特征,即检测到360相关进程则立刻退出:

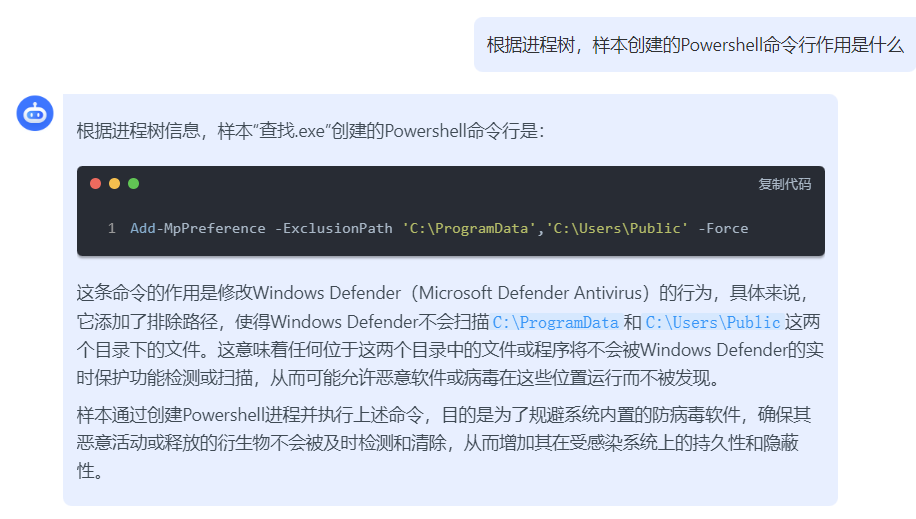

1.4、排除Windows Defender扫描路径

样本通过Powershell命令排除了特定目录,这里我们可以借助TQ-GPT沙箱智能助理为我们解答命令行的作用:

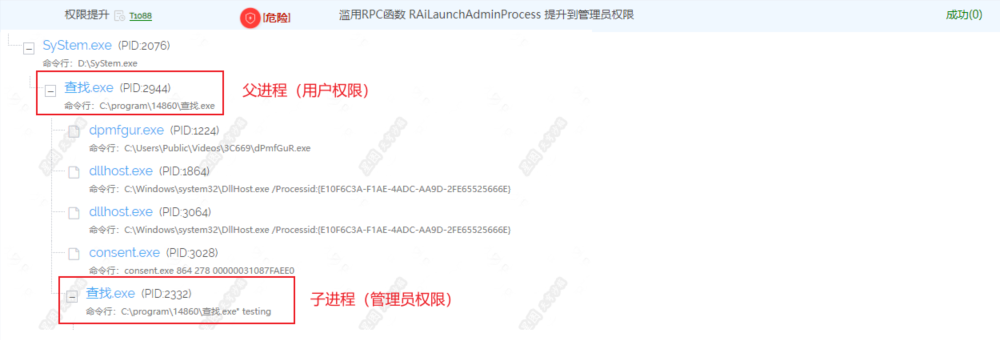

2、权限提升

2.1、滥用RPC函数

样本通过滥用RPC函数RAiLaunchAdminProcess 实现提权至管理员,从进程树来看,样本对自身提权,创建进程为"xxx/查找.exe" testing:

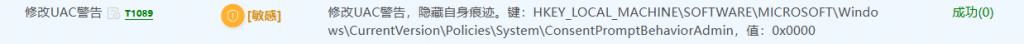

2.2、关闭UAC弹窗

样本通过修改注册表HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\Windows\CurrentVersion\Policies\System\ConsentPromptBehaviorAdmin值为0改变UAC的行为,修改后UAC将不会显示警告对话框给管理员用户,即使程序尝试进行需要管理员权限的操作,可让程序在没有用户交互的情况下提升权限:

3、网络通信

3.1、阿里云CDN

样本与阿里云CDN存在频繁的网络通信,由于会话较多,我们让TQ-GPT沙箱智能助理帮助我们自动总结与阿里云CDN的HTTP会话:

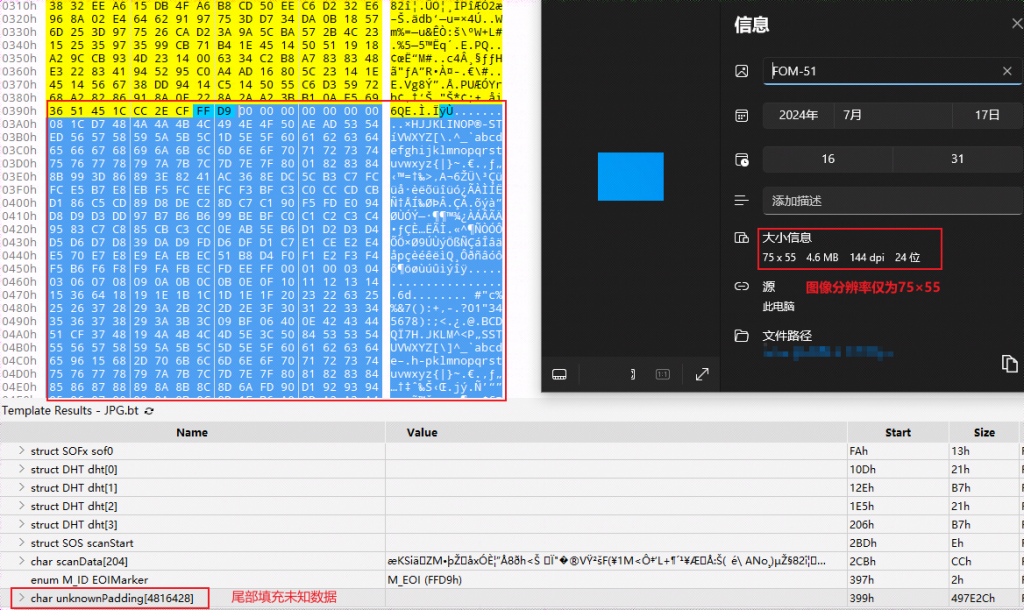

可以发现样本下载了以下文件:

- f.dat

- FOM-50.jpg

- FOM-51.jpg

- FOM-52.jpg

- FOM-53.jpg

分析发现,这些图片的分辨率仅为75×55像素,且均为蓝底纯色照片,大小却都在1MB以上,这明显是插入了大量其他数据,以FOM-51.jpg为例,该图片插入了4816428字节未知数据,

考虑到样本后续释放了a5fDlX.exe与SbieDll.dll两个文件,推测这里下载五个文件是用来解密并拼接为可执行文件。

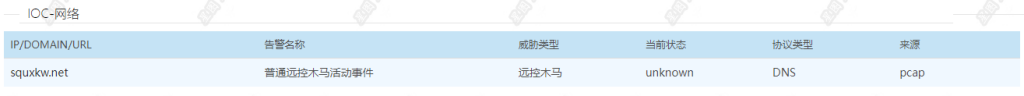

3.2、C2通信

样本与squxkw[.]net建立TCP通信,经过内部情报分析,该域名与银狐组织存在关联:

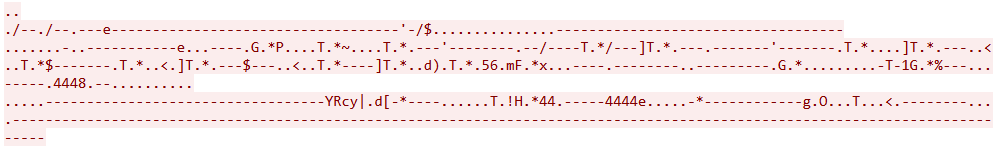

样本向该地址发送了上线报文,但没有收到响应报文:

4、释放PE文件

查找.exe释放以下PE文件:

- a5fDlX.exe:释放路径为C:\Users\Public\Videos\a5fDlX\a5fDlX.exe

- SbieDll.dll:释放路径为C:\Users\Public\Videos\a5fDlX\SbieDll.dll

a5fDlX.exe释放以下PE文件,本质是将自身和SbieDll.dll拷贝到其他目录:

- dPmfGuR.exe:释放路径为C:\Users\Public\Videos\3C669\dPmfGuR.exe,文件MD5与a5fDlX.exe相同,即创建拷贝

- SbieDll.dll:释放路径C:\Users\Public\Videos\3C669\SbieDll.dll,文件MD5与SbieDll.dll相同,即创建拷贝

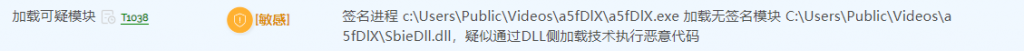

5、侧加载

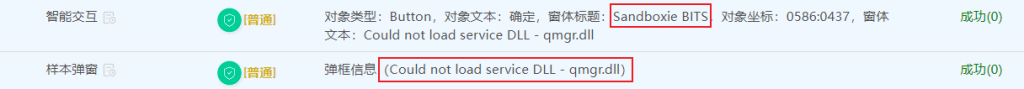

查找.exe释放的a5fDlX.exe会加载SbieDll.dll,经分析发现,a5fDlX.exe为Sandboxie组件,本身为白样本,其弹窗也验证这一点:

但其加载的SbieDll.dll是没有签名的黑样本,这是一个典型的侧加载行为:

6、持久化

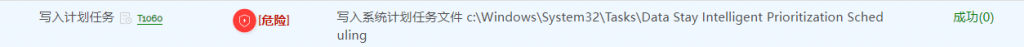

6.1、写入计划任务

样本写入了系统计划任务文件 c:\Windows\System32\Tasks\Data Stay Intelligent Prioritization Scheduling,这可通过计划任务机制在系统重启后自动运行:

6.2、设置系统服务

样本设置注册表HKEY_CURRENT_USER\S-1-5-21-680952441-3638152375-4209678667-1001\System\CurrentControlSet\Services\Sauron\Groupfenzhu,将 Groupfenzhu 设置为系统服务,可确保在系统重启后自动运行:

该行为在之前的一篇银狐样本分析报告中也有体现,这是银狐惯用手段:

截至发稿时,我们发现一些友商沙箱对该类样本还无法正常检出,仍将该样本判定为安全,请大家小心防范这类样本。

四、IOC

恶意文件(SHA1)

| 1 2 3 4 5 6 7 8 | 1975B7ADA9CD3D7B3BC2A7E19CAA3E5C0D878216 查找.exe 9E9B1F74567B9EBA2112D5053CEB8BA2B4452BFB a5fDlX.exe, dPmfGuR.exe E063BE995D7E3FA893D17CA44684E5438A077AB5 SbieDll.dll 7590BFE515DFFA2311050646B5DF7ECF1EDD67F4 f.dat B16AA9247826304509614E378F4120BF2B5F2394 FOM-50.jpg E5C82A7B371DA1F596A5055FFD8339E820DDB2FB FOM-51.jpg E1AA5737CA611C0628802A84C7A075B722DC9AE6 FOM-52.jpg 7FAD6D60728398F529ED543B0B4A36C43B3E3333 FOM-53.jpg |

恶意链接

| 1 2 3 4 5 6 7 | https[:]//omss.oss-cn-hangzhou.aliyuncs.com/f.dat f.data下载链接 https[:]//omss.oss-cn-hangzhou.aliyuncs.com/FOM-50.jpg FOM-50.jpg下载链接 https[:]//omss.oss-cn-hangzhou.aliyuncs.com/FOM-51.jpg FOM-51.jpg下载链接 https[:]//omss.oss-cn-hangzhou.aliyuncs.com/FOM-52.jpg FOM-52.jpg下载链接 https[:]//omss.oss-cn-hangzhou.aliyuncs.com/FOM-53.jpg FOM-53.jpg下载链接 squxkw[.]net 样本C2地址(域名) 143.92.56.179[:]8800 样本C2地址(解析IP) |

沙箱分析报告

注意:如需使用TQ-GPT沙箱智能助理,请先登录天穹动态分析沙箱。

五、 技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们最求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、态势感知、ICG、锡安平台、安服等。