一、概述

在信息安全领域,Shellcode 以其小巧、简洁、独立等特性,常被作为漏洞利用的功能载荷插入到系统或某些程序中实现攻击者的意图,如获取系统控制权、下载并执行恶意软件、创建后门或发送数据等。因此,检测和分析 Shellcode 是信息安全防护的重要环节。为了能够智能化分析 Shellcode,天穹沙箱推出了 Shellcode 模拟执行功能。该功能能够模拟执行各种 Shellcode,捕获执行过程中的关键行为,包括内存操作、系统调用、网络活动等,并深入分析其行为和特征,生成详细的分析报告,帮助安全研究人员更好地理解和识别潜在的恶意代码。下面以具体样本为例介绍 Shellcode 模拟分析功能。

二、基本信息

样本1:

- SHA1:a17e7c8373a91e1ecdc3c9899bad1ac42f108880

- 架构: x64

- 文件类型:Shellcode

- 样本家族:CobaltStrike Stager

- 文件大小:8 KB

样本2:

- SHA1:3ad9a73b79fdc5f08ceb11663fb4eeb42b97ee98

- 架构:x86

- 文件类型:Shellcode

- 样本家族:CobaltStrike Beacon

- 文件大小:208.08 KB

三、报告解读

查看报告

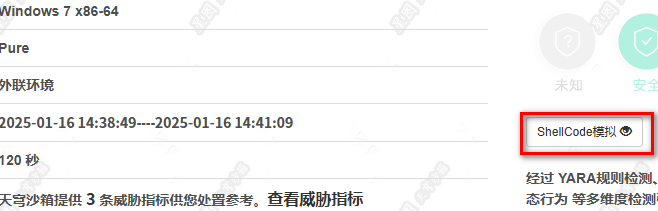

样本分析完成后,点击沙箱报告综合评价部分右侧 Shellcode模拟 按钮,即可查看 Shellcode 模拟执行分析结果,如图1所示。

报告组成

Shellcode 分析报告由三部分组成,如图2所示:

Shellcode Report:Shellcode 模拟执行分析报告。Disassembly:Shellcode 反汇编展示,包含完整反汇编代码。APIs Tracer:Shellcode 执行调用 API,按照 API 调用顺序进行展示。

Shellcode Report

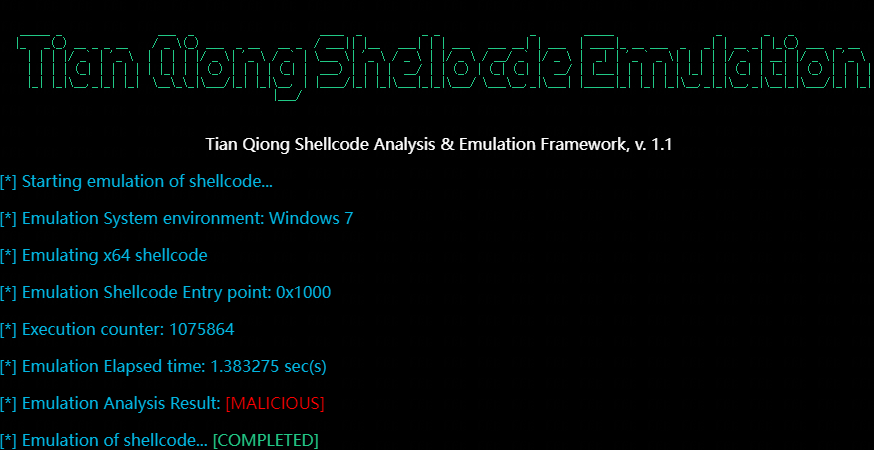

该页面用于展示 Shellcode 模拟执行分析报告,包括四部分内容,第一部分展示了 Shellcode 模拟执行的基本信息,如图3所示,样本1模拟执行的系统环境为 Windows 7 x64,入口地址为 0x1000,分析结果为恶意。

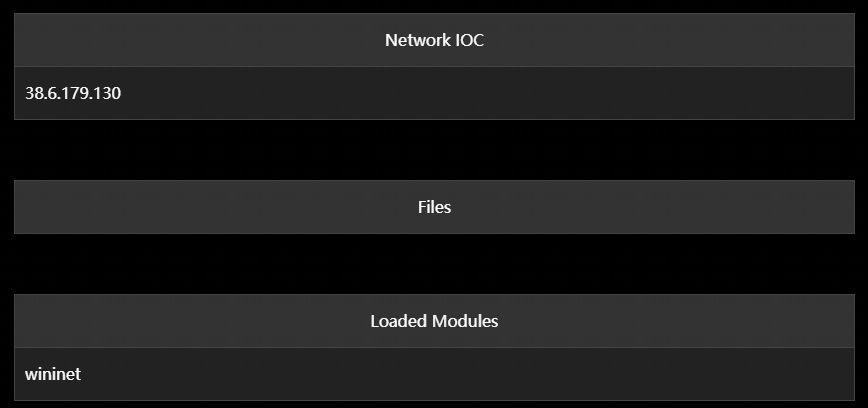

第二部分展示了 Shellcode IOC 信息,包括模拟执行过程中产生的网络、文件、模块等 IOC 信息,如图4所示。

第三部分用于展示字符串信息,具体为 Shellcode 分析过程中提取的字符串数据,如图5所示。

第四部分为意图执行流程,如图6所示。此部分依托于模拟执行的动态监控结果,对 Shellcode 进行了深度行为解读,类似于沙箱报告中的动态行为。

Disassembly

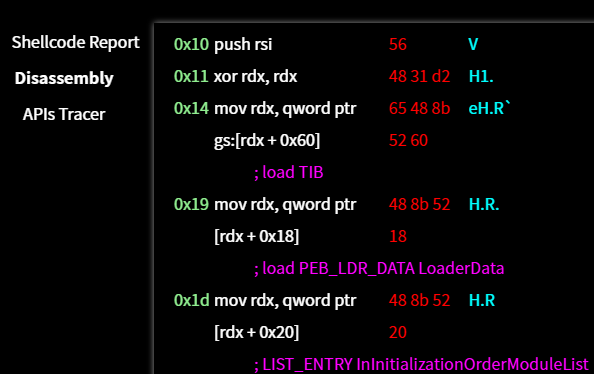

该页面用于展示 Shellcode 反汇编信息,包括指令偏移、汇编语句、机器码、字符串和关键注释,如图7所示。

APIs Tracer

该页面用于展示 Shellcode API 调用追踪,按照 API 调用顺序排列,如图8所示,展示内容包括调用地址、API 函数声明、参数值和返回值。

四、深度分析

下面将以上述两个样本为例,展示天穹沙箱 Shellcode 模拟功能对样本模拟分析的能力和结果。

深度分析样本1

样本1是 CobaltStrike Stager,作用是远程下载二阶段 Beacon 注入到内存并执行。

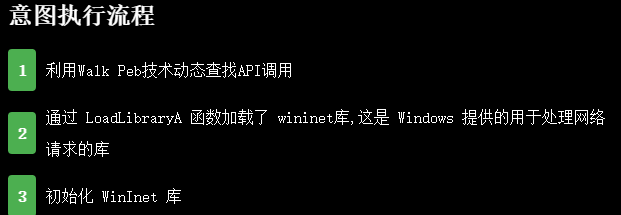

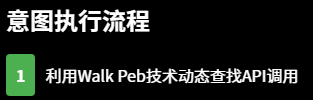

首先查看意图执行流程,第一步显示样本利用了 Walk Peb 技术动态查找 API 调用,如图9所示,该技术可以动态获取导出函数地址,规避检测。

接着查看Disassembly信息,如图10所示。通过汇编代码和注释可以看到 Shellcode 完成了从TEB -> TIB -> PEB -> LDR -> DLL模块 -> 导出表 -> 导出函数地址的查找过程,证明样本使用了Walk Peb技术。

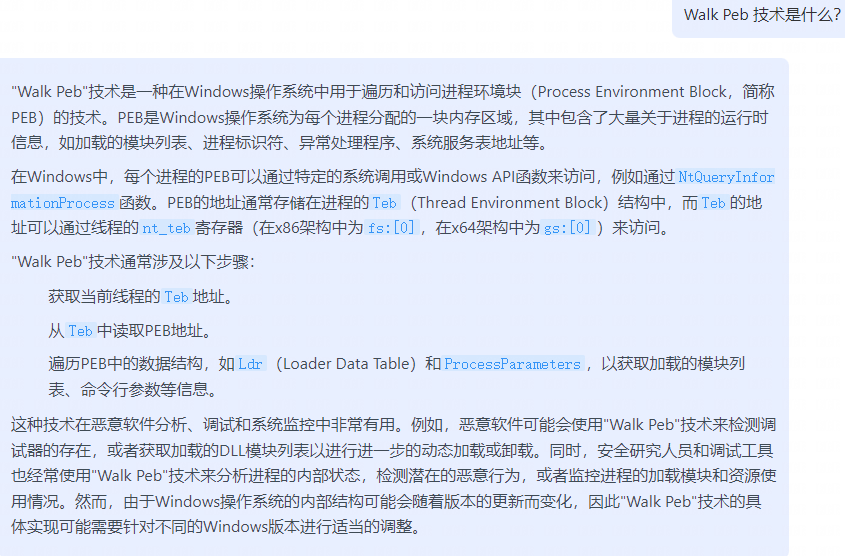

这里我们让TQGPT讲解一下Walk Peb技术,如图11所示:

继续查看意图执行流程,如图12所示,可以看出该样本的主要功能是通过Wininet库使用指定网络接口从https[:]//38.6.179.130:8901/19zy下载第二阶段载荷,并在内存中执行。

深度分析样本2

样本2是经过魔改的 CobaltStrike Beacon,它是一个 CobaltStrike 核心后门模块,提供了一整套丰富的命令集和功能。

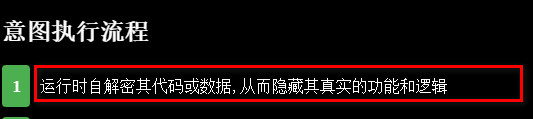

首先查看意图执行模块,如图13所示,第一步显示样本2存在自解密行为,而原始Beacon是没有此行为的,由此断定样本2是被魔改后的 CobaltStrike Beacon。

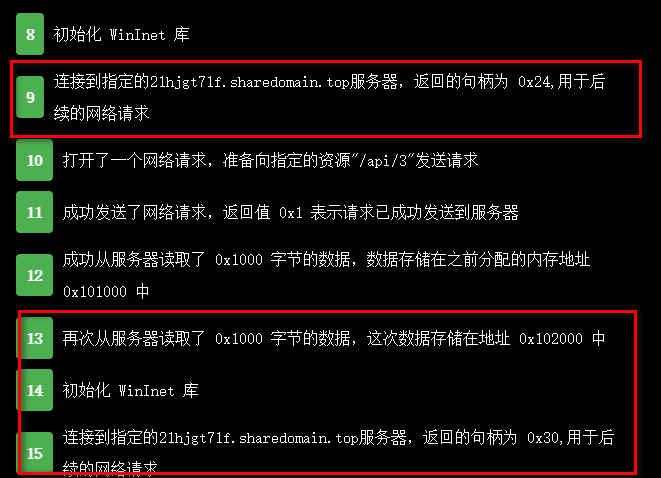

解密完成后,样本通过Wininet库使用指定网络接口访问C2地址https[:]//21hjgt71f.sharedomain.top:8443/api/3,如图14所示。由于目标C2地址已失效,样本会一直不断尝试与目标服务器建立连接。

五、 IOC

恶意文件(SHA1)

| 1 2 | a17e7c8373a91e1ecdc3c9899bad1ac42f108880 3ad9a73b79fdc5f08ceb11663fb4eeb42b97ee98 |

恶意IOC

| 1 2 | https[:]//38.6.179.130:8901/19zy https[:]//21hjgt71f.sharedomain.top:8443/api/3 |

报告链接

样本1分析报告: 天穹沙箱分析报告

样本2分析报告: 天穹沙箱分析报告

六、 技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们追求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、态势感知、ICG、锡安平台、安服等。