自2021年12月9日Log4j2严重漏洞爆发以来,奇安信司南平台已监测到至少6个挖矿家族利用此漏洞传播,近3天受害客户端数量持续增加。

01 挖矿恶意组织活动趋势

自2021年12月9日Log4j2严重漏洞爆发以来,奇安信司南平台对恶意挖矿家族开展了密切监测,目前已监测到至少6个挖矿家族利用此漏洞传播,近期活跃趋势如下图所示:

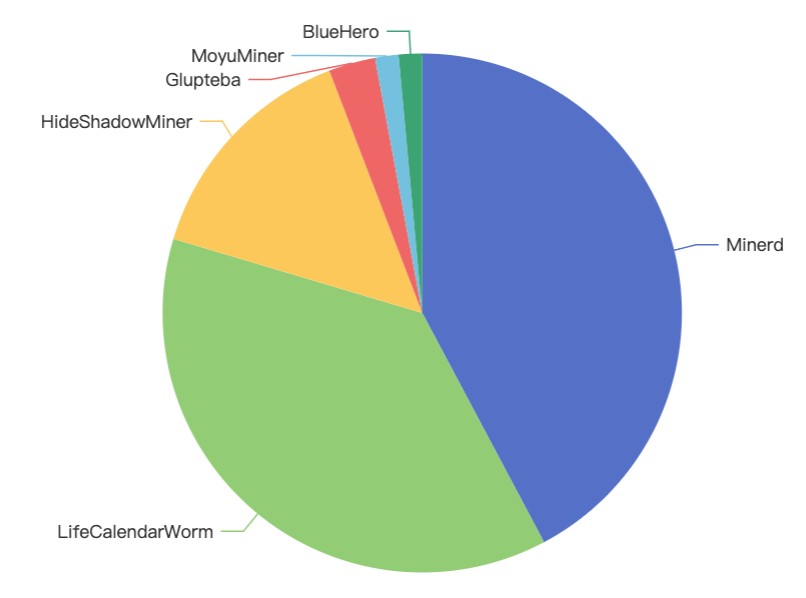

截至2021年12月12日,主要的挖矿病毒家族类型分布如下:

近3天新增受害客户端主要分布如下:

02 案例分析

以XMRig家族为例,奇安信司南平台捕获到的攻击payload如下:

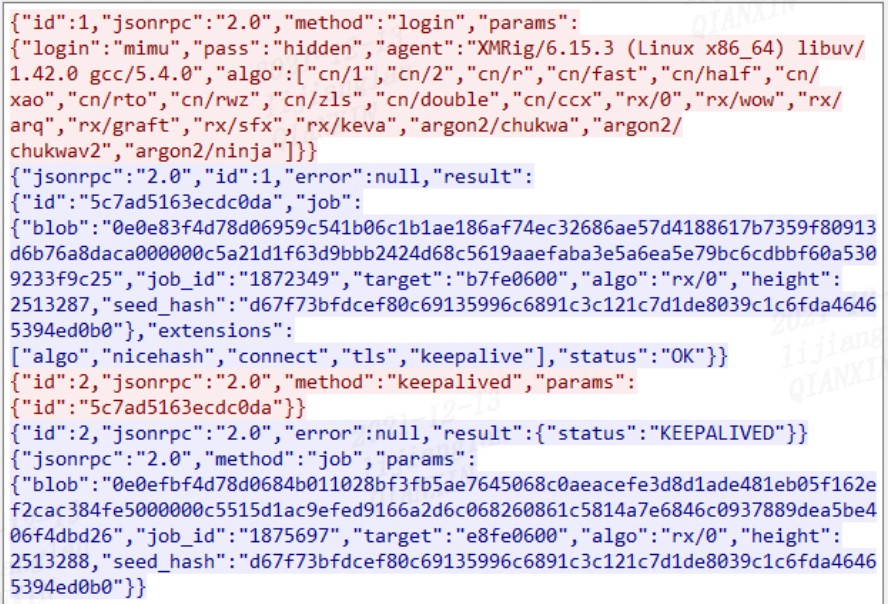

通信流量:

相关URL:

| 样本URL |

| http://135.125.217[.]87/jndi.sh |

| http://135.125.217[.]87/kthmimu.sh |

| http://165.227.239[.]108/ldr.shhttp://135.125.217[.]87/ldr.sh |

| http://135.125.217[.]87/sys |

相关样本:

| MD5 |

| 5775bb2d955ad08e531020aab2807403 |

| 835516c24e5958eae1d96c9499d20cf8 |

| 510d87faae567aaad2c11cfbdc34c3b7 |

| 61d07f77f20a4562efc62b24aaa53590 |